*2 ซอฟต์แวร์ เช่น Java, Flash, Adobe Reader/Flash Player และเบราว์เซอร์

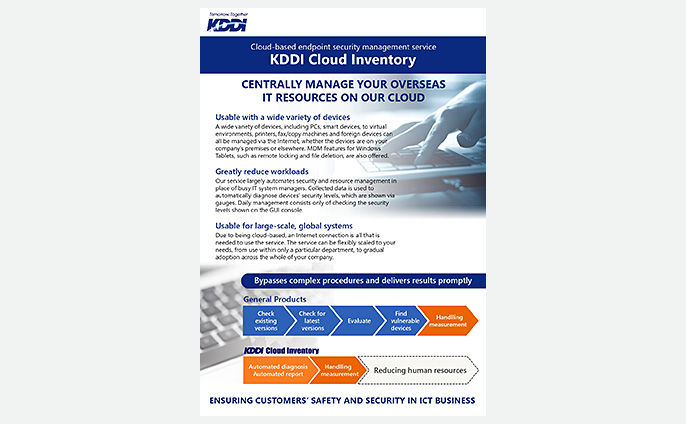

ความปลอดภัย บริการ KDDI Cloud Inventory

บริการบริหารจัดการระบบคลาวด์แบบครบวงจรเพื่อความปลอดภัยของอุปกรณ์

KDDI Cloud Inventory ให้บริการ Endpoint Security แบบรวมศูนย์ เช่น การบริหารจัดการสินทรัพย์ไอที และการตรวจจับการละเมิดนโยบายความปลอดภัยของลูกค้า

เหมาะสำหรับผู้ที่กังวลเรื่องปัญหาเหล่านี้

การรักษาความปลอดภัยสำหรับพีซีถูกนำออกไป

ฉันไม่รู้วิธีจัดการ

อุปกรณ์ที่ละเมิดนโยบายของบริษัท

ผมอยากทราบว่ามีหรือเปล่าครับ

สมาร์ทโฟนส่วนตัว

ฉันไม่ต้องการเชื่อมต่อกับเครือข่ายของบริษัท

ภาพรวมผลิตภัณฑ์

จัดการกระบวนการรักษาความปลอดภัยของอุปกรณ์จากส่วนกลาง

ใช้งานได้จากทุกที่

จัดการได้จากทุกที่ในโลกที่คุณมีการเชื่อมต่ออินเทอร์เน็ต

การสนับสนุนบนหลายอุปกรณ์

การจัดการอุปกรณ์หลายประเภท รวมถึงอุปกรณ์ Windows อุปกรณ์ Mac และอุปกรณ์โทรศัพท์

การจัดการความปลอดภัยอัตโนมัติ

การตรวจจับอัตโนมัติและแสดงอุปกรณ์ที่มีช่องโหว่ด้านความปลอดภัย

รองรับ 3 ภาษา

รองรับการให้บริการเว็บคอนโซลทั้งภาษาจีน อังกฤษ และญี่ปุ่น

สัญญาระดับสากล

เพียงซื้อด้วยสัญญาญี่ปุ่นฉบับเดียวหรือซื้อผ่านสัญญาท้องถิ่นในสกุลเงินของประเทศอื่น ๆ

การควบคุมความปลอดภัยที่หลากหลาย

การจำกัดของอุปกรณ์ภายนอก การตรวจจับและการบล็อกอุปกรณ์ที่ไม่ได้รับอนุญาต การตรวจจับพฤติกรรม และคุณสมบัติด้านความปลอดภัยอื่น ๆ

คุณสมบัติ

ฟังก์ชั่นการทำงาน

มีฟังก์ชันการควบคุมความปลอดภัยที่หลากหลาย

นอกเหนือจากการจัดการความปลอดภัยแล้ว เรายังจัดให้มีฟังก์ชันการตรวจสอบและควบคุมความปลอดภัย เช่น ฟังก์ชันการเข้ารหัส HDD การควบคุมอุปกรณ์ภายนอก ฟังก์ชันบันทึกการทำงานของพีซี และฟังก์ชันการตรวจจับพฤติกรรม

ประสิทธิภาพ

ลดชั่วโมงการทำงานของฝ่ายบริหารแบบดั้งเดิมลงอย่างมาก

เราดำเนินการได้อย่างง่ายดายด้วยการจัดการความปลอดภัยโดยอัตโนมัติ (การวินิจฉัยช่องโหว่อัตโนมัติ) และการจัดการสินทรัพย์ในนามของบุคลากรระบบสารสนเทศที่มีงานยุ่งตามปกติ

การวินิจฉัยช่องโหว่อัตโนมัติ

แสดงรายการพีซีที่ไม่มีแพตช์ระบบปฏิบัติการหรือซอฟต์แวร์*2 อัพเดต ด้วยการวินิจฉัยโดยอัตโนมัติว่าพีซีเครื่องใดมีความเสี่ยง เวลาในการจัดการจึงลดลงอย่างมาก

การจัดการสินทรัพย์

รวบรวมข้อมูลจากเทอร์มินัลการจัดการโดยอัตโนมัติวันละครั้ง คุณสามารถจัดการข้อมูลที่ถูกต้องโดยไม่ต้องเสียเวลาคนกับสินค้าคงคลัง

ความยืดหยุ่น

สามารถนำไปใช้ได้ตั้งแต่ขนาดเล็กโดยใช้ระบบคลาวด์

สิ่งที่คุณต้องมีคือการเชื่อมต่ออินเทอร์เน็ต โดยสามารถปรับขนาดได้ง่ายตามต้องการ ตั้งแต่การจัดการอุปกรณ์ไม่กี่โหลไปจนถึงหลายหมื่นเครื่อง

ทางออกที่ดีที่สุดสำหรับปัญหาของคุณคืออะไร?

โปรดปรึกษา KDDI

อ้างอิง

ทางออกที่ดีที่สุดสำหรับปัญหาของคุณคืออะไร?

โปรดปรึกษา KDDI