ความปลอดภัย บริการ KDDI Cloud Inventory - รายการคุณสมบัติ

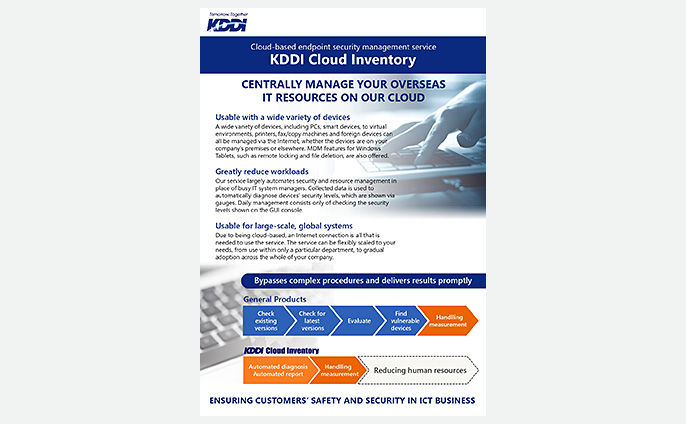

บริการบริหารจัดการระบบคลาวด์แบบครบวงจรเพื่อความปลอดภัยของอุปกรณ์

KDDI Cloud Inventory ให้บริการ Endpoint Security แบบรวมศูนย์ เช่น การบริหารจัดการสินทรัพย์ไอที และการตรวจจับการละเมิดนโยบายความปลอดภัยของลูกค้า

การบริหารจัดการสินทรัพย์ไอที

| HW/SW listing & Exporting | รายการ HW/SW inventory ข้อมูลสามารถส่งออกโดย CSV |

| การจัดการใบอนุญาต รายงาน / สรุป | การรายงานการใช้งาน MS-Office / Adobe |

| การจัดการ Standalone PCs | การจัดเก็บ Standalone PCs |

| Application Portal | พอร์ทัลไซต์ที่มีรายการแอปที่ผู้ใช้สามารถดาวน์โหลดได้ |

การบริหารจัดการความปลอดภัย

| การวินิจฉัยช่องโหว่ด้านความป ลอดภัย | การวินิจฉัยช่องโหว่ด้านความปลอดภัยของอุปกรณ์ไคลเอนต์และการระบุความปลอดภัยในระดับความปลอดภัยหนึ่งใน 5 ระดับ |

| รายงานสถานะของ Antivirus SW INSTL | การรายงานสถานะการติดตั้ง SW ของโปรแกรมป้องกันไวรัส |

| การอัปเดต SW Forcible | ใช้นโยบายเพื่อบังคับใช้การอัปเดต Wins OS, Adobe Reader และอื่น ๆ บนอุปกรณ์ไคลเอนต์ |

| แอปที่ถูกแบน & ควบคุมการเปิดใช้งาน | ตรวจจับแอปที่ถูกแบนและควบคุมการเปิดใช้งาน |

| การเชื่อมต่อควบคุม NTWK | การควบคุมการเชื่อมต่อเข้าถึงเครือข่าย Wi-Fi และ VPN |

| การควบคุม SD Card/บลูทูธ | การจำกัดการเข้าถึงข้อมูลบน SD card/บลูทูธ |

| การรีสตาร์ทโปรแกรม ไคลเอ็นต์ ISM | การรีสตาร์ทโปรแกรมไคลเอ็นต์ ISM โดยอัตโนมัติเมื่อใดก็ตามที่หยุดทำงาน |

| การตรวจจับและลบ CNFIG profile | เมื่อตรวจจับ CNFIG profile ได้จะถูกลบ |

| ควบคุมการทำงานของแอป | การจำกัดการใช้งานแอปที่ระบุเมื่ออุปกรณ์สูญหายหรือถูกขโมย |

| การค้นหาอุปกรณ์ไคลเอนต์ | การค้นหาอุปกรณ์ที่สูญหายบน Google Maps / BingMaps โดย GPS |

| Remote Lock/ Wipe | การล็อกจากระยะไกลหรือการล้างข้อมูลอุปกรณ์ที่สูญหาย/ถูกขโมย หรือล้มเหลวในการปฏิบัติตามข้อกำหนด |

| Rooted/Jail broken การค้นพบอุปกรณ์ | ค้นหาอุปกรณ์ที่ Rooted/Jail broken และแจ้ง ADMIN ทันทีทางเมล |

| การตั้งค่า นโยบายที่เข้มงวด | การกำหนดหรือเปลี่ยนไปใช้นโยบายที่เข้มงวดที่กำหนดไว้ล่วงหน้าเกี่ยวกับความล้มเหลวในการปฏิบัติตาม |

การบริหารจัดการควบคุมระยะไกล

| การควบคุมระยะไกล | การควบคุมเครื่องคอมพิวเตอร์ของลูกค้าระยะไกลผ่านเครือข่ายที่ตั้งไว้ |

การกระจายซอฟต์แวร์ | การกระจายซอฟต์แวร์ โฟลเดอร์ และไฟล์ผ่าน Premise Network |

| การกระจายแอป & ถอนการติดตั้ง | การแจกจ่ายและถอนการติดตั้งแอปบนอุปกรณ์ของลูกค้า |

อื่น ๆ

| การจัดการเช่า/ให้เช่า | การจัดเก็บทรัพย์สินตามสัญญาเช่า/ให้เช่า และการแจ้ง/แจ้งเตือนเกี่ยวกับการยกเลิกล่วงหน้า |

การค้นหาสินทรัพย์ไอที | การค้นหาสินทรัพย์ตามหมายเลขซีเรียล ชื่อผู้ใช้ ซอฟต์แวร์ ฯลฯ |

| การคีย์ข้อมูลรวมแบบสอบถาม | การรวบรวมคำตอบของแบบสอบถามที่ผู้ใช้ให้มาและจัดเก็บไว้เป็นคลังข้อมูล |

ทางเลือกเพิ่มเติม

| การควบคุมสื่อภายนอก | การจำกัดเกี่ยวกับสื่อภายนอก เช่น อุปกรณ์หน่วยความจำ USB |

การรวบรวมการปฏิบัติการ | การรวบรวมการปฏิบัติการ Log ของผู้ใช้จากพีซีผ่านอินเทอร์เน็ตเพื่อเปิดเผยกิจกรรมที่ละเมิดนโยบายบนพีซีเหล่านั้น |

| การเข้ารหัส HDD | การเข้ารหัสฮาร์ดไดรฟ์ทั้งหมด ไม่เพียงแต่ระบบปฏิบัติการเท่านั้นที่ให้ความปลอดภัยที่แข็งแกร่งและปกป้องอุปกรณ์จากการขโมยข้อมูล |

| การตรวจจับพฤติกรรม | ตรวจพบภัยคุกคามที่ไม่รู้จักด้วยการดักจับ หยุด และลบออก โดยใช้เครื่องมือที่ทำนายพฤติกรรมของมัลแวร์ |

| รายงานประจำเดือน | ในแต่ละเดือนรายการข้อมูลสำหรับการเริ่มต้นของเดือนนั้นจะอยู่ในไฟล์รายงาน (รูปแบบ Excel) |

ทางออกที่ดีที่สุดสำหรับปัญหาของคุณคืออะไร?

โปรดปรึกษา KDDI

แหล่งข้อมูลที่เกี่ยวข้อง

Global Business Brochure

Brochure

KDDI Cloud Inventory

Brochure